Le monde de la détection des cyber menaces

Ces dernières années, nous avons pu assister à une réelle évolution des cyberattaques. Cela se note par leur fréquence, mais aussi leur complexité, leur impact et par conséquent, leur coût. C’est cette évolution qui a mené les entreprises à considérer activement les risques en lien avec la cybersécurité.

Nous observons une tendance à passer d’une gestion passive à proactive de la « cyber-posture » des entreprises. Une grande partie des entreprises ont inclus des outils de détection et de réponse aux menaces à leur stratégie numérique.

Les offres, services et produits proposés gravitant autour de cette problématique sont multiples et ne répondent pas aux mêmes nécessités. Afin de développer une stratégie de cybersécurité optimale, une entreprise doit commencer par évaluer sa structure et ses besoins.

L’objectif est d’aiguiller les entreprises dans la mise en place d’une stratégie cyber incluant des solutions de détections et réponses aux menaces.

Quel est mon besoin ?

C’est la première question que l’on doit se poser. Un concept des plus importants en cybersécurité est le contexte.

Les moyens, processus et technologies implémentés doivent être propres à chaque structure pour être optimaux. De manière générale, une analyse du risque permet de dessiner les besoins « cyber » d’une entreprise. Avant de plonger dans les détails des outils de sécurité comme le SIEM, le SOC, le SOAR, l’EPP, l’EDR, le MDR, l’XDR ou encore le NDR, il est important de définir le besoin.

Les solutions sélectionnées doivent répondre à un besoin et inclure les ressources d’une entreprise. Les questions suivantes peuvent servir de base de réflexion pour déterminer quelle solution est la plus adaptée :

- Mon entreprise dispose-t-elle des ressources techniques et humaines pour gérer des événements de sécurité ?

- Quel est le délai de traitement des alertes de sécurité souhaitée ?

- Quel est le délai moyen de réponse de mon équipe ou de mon prestataire IT ?

- Mon système d’information doit-il être surveillé en 24/7 ?

- Quel est le périmètre à sécuriser ?

- Où les données de mon entreprise vont-elles être stockées ?

- Quelle est la période de rétention des informations souhaitée ?

- Quelle est la procédure en cas d’un incident avéré ?

Pour chacun des points à adresser, il est important de s’assurer que les éléments ci-dessous soient pris en considération :

La protection des endpoints

Les définitions, niveau de protection et détection sont propres à chaque éditeur.

La solution de protection des endpoints (postes/serveurs) la plus connue sont probablement les antivirus (AV). Leur fonctionnement repose sur la détection de signatures ou de comportements malveillants. Un antivirus va par exemple détecter un ransomware connu ou un outil de « hacking » populaire.

Cependant, leur efficacité est moindre sur des cyber menaces modernes. Les malwares outrepassent sans grande difficulté ce type de solution grâce à des techniques de type fileless, polymorphisme, etc.

Afin d’apporter un niveau de sécurité supplémentaire, les éditeurs de solutions ont développé des Endpoint Protection Platform (EPP). Ce type de produit est issu du monde des antivirus. Il apporte un niveau de sécurité supplémentaire sur plusieurs points comme les attaques réseaux ou encore les attaques de phishing.

Les outils EDR (Endpoint Detection and Response) intègrent généralement des fonctionnalités d’analyse comportementale, d’intelligence artificielle et de Cyber Threat Intelligence. Ils permettent une visibilité accrue sur les éléments nécessaires à une investigation (processus, registres, connexion réseau, etc.). Un avantage intéressant de ce type de solution est la capacité à isoler et investiguer sur les machines du réseau pour éviter la propagation de la menace et l’exfiltration des données.

A la vue du volume d’alertes remonté par les solutions de protection des Endpoint, c’est tout naturellement que le MDR (Managed Detection and Response) a vu le jour. Il s’agit de la délégation de la gestion de son EDR (priorisation des alertes, gestion des faux positifs, etc.) a un prestataire de services. Celui-ci inclut généralement des services complémentaires tels que : scanneur de vulnérabilités, campagnes de phishing ou encore réponses aux incidents.

Corréler pour mieux détecter

La surveillance des endpoints est un point-clé lorsqu’on parle de détection des menaces, notamment, car il s’agit des ressources les plus utilisés. Cependant les données des entreprises ne sont pas stockées uniquement sur les postes de travail et les serveurs.

L’augmentation drastique de l’utilisation du cloud a conduit à de nouveaux défis pour les acteurs du monde de la cybersécurité. Comment garantir la sécurité de mon tenant O365 et de mes applications dans le cloud ?

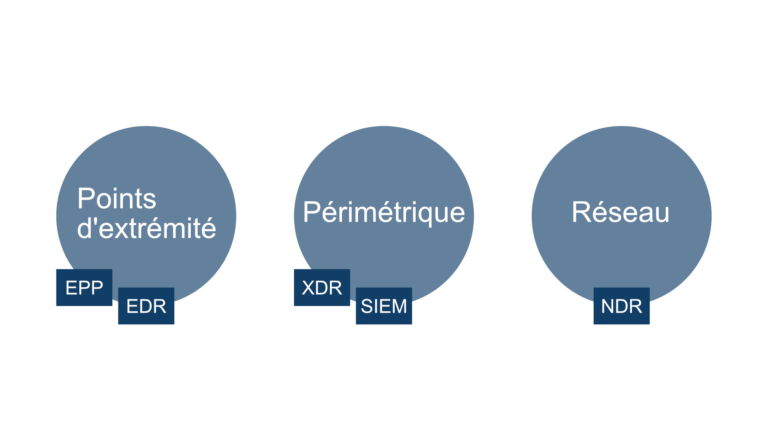

Majoritairement, dans le monde de la détection, deux solutions techniques sont disponibles pour répondre à ce besoin : les XDR (Extended Detection and Response) et le SIEM (Security Infromation Management System).

Un XDR est une plateforme unifiée de détection et de réponse aux incidents de sécurité. Une évolution des solutions d’EDR servant à corréler et normaliser les données de plusieurs sources (Firewall, O365, Antispam, EDR, etc.).

Le SIEM est une solution de collecte, de normalisation, d’analyse des logs et d’ « alerting ». Son avantage réside dans sa capacité à ingérer et traiter n’importe quel type logs. Il ingère généralement une quantité de logs supérieur pouvant apporter un contexte intéressant lors de l’analyse d’une menace. Le SIEM est une composante technique du SOC (Security Operations Center).

Un SIEM et un XDR partageront des fonctionnalités, mais sont également complémentaires. Le SIEM offre une couverture quasi illimitée de source de donnés, un large éventail de détection des cas d’usage, une gestion de la compliance ainsi qu’une capacité de conservation des logs importante. L’XDR, quant à lui, bénéficie d’une implantation simplifiée et d’une interface accessible techniquement.

Un SOC moderne est opéré par une équipe de sécurité qui utilise différentes solutions, comme un XDR ou un SIEM, pour analyser et répondre aux menaces détectées. Ces technologies peuvent également être managées par un MSSP (Managed Security Service Provider).

Le coup du SOAR

Un SOAR (Security Orchestration Automation and Response) est un outil complémentaire à un XDR ou un SIEM. Il est souvent supporté nativement et utilisé pour réaliser des tâches d’automatisation, d’enrichissement ou bien de réponses à incidents. Cet outil, à destination des analystes, a pour objectif de les aider à répondre le plus efficacement possible à un évènement de sécurité.

Et oui... encore un DR

Comme pour les éditeurs de solutions périmétriques, les acteurs des sondes réseaux ont fait évoluer leurs offres afin de proposer des niveaux de détections de menaces supérieurs. Les traditionnelles IPS (Intrusion Prevention System), IDS (Intrusion Detection System) sont aujourd’hui concurrencées par solutions de type NDR (Network Detection and Response).

Les NDR sont conçus pour analyser et détecter des cyber menaces sur le réseau d’une entreprise. Ils sont souvent plus performants que les sondes incluses dans des « packages » SOC ou XDR notamment sur la quantité de flux pouvant être traités et l’utilisation de modèle de machine learning. La majorité des NDR s’intègre nativement avec des SIEM et avec certains XDR.

Le secteur de l’OT (Operational Technology) dans le monde industriel n’est pas en reste puisque des éditeurs spécialisés commercialisent des sondes dédiées pouvant généralement s’interconnecter à d’autres produit de sécurité.

La protection des données

Pour accompagner les évolutions technologiques tout comme les risques qu’elles comportent tels que des cyber attaques et la diffusion ou corruption de données sensibles, les lois portant sur la protection des données ont dû s’adapter. C’est le cas de la RGPD ainsi que la LPD qui deviennent plus contraignantes. Pour se conformer à ces réglementations, il est primordial de savoir où les données de l’entreprise, mais aussi celles des solutions de cybersécurité, sont stockées et depuis où ces dernières vont être consultées.

Il est donc important de s’assurer que la solution choisie va correspondre aux besoins et aux contraintes de l’organisation (console cloud, données chez un prestataire MSSP, etc.). Un organisme bancaire va, par exemple, avoir tendance à se tourner vers des solutions hébergées localement.

Comparaison des périmètres et cas d'usage

Une fois le contexte, les besoins et les contraintes de l’entreprise établis, il est primordial d’analyser les offres dans leur ensemble. Notamment en ce qui concerne les capacités de détection, les processus, les services annexes, les options de réponse aux incidents, les possibilités d’évolution, les temps de traitement, etc.

Au vu des coûts induits par les différentes solutions, il peut être intéressant de « challenger » plusieurs prestataires et solutions en réalisant un POC (Proof Of Concept) afin de garantir que la solution sélectionnée correspond bien au contexte établi. Ce point est d’autant plus important lorsque l’engagement est de plusieurs années.

La gestion des ressources

Choisir une ou des solutions adapter à ses besoins est une chose importante, mais l’implémentation et l’opération des outils est essentielle. En effet, chaque entité dispose de ressources en temps, nombre et compétences définies. Il est important de calculer et de ne pas sous-estimer l’effort quotidien introduit par les produits ou services implémentés. Même si une solution de sécurité est opérée depuis l’interne, une OLA (Operational Level Agreement) doit être défini et respectée.

par Mathieu Baruselli

Les autres articles qui pourraient vous intéresser :

La nouvelle loi sur la protection des données et ses répercussions